Monster-hul i sikkerhed på Netgear CG3000 kabelmodemet

Jeg har for nyligt sat nogle IP-kameraer op.

Og i den forbindelse oplevede jeg noget mystisk som ledte mig til at finde noget jeg synes er et enormt sikkerhedshul i Netgear CG3000 kabelmodemet.

Det jeg oplevde var at når jeg tændte for et IP-kamera (TRENDnet TV-IP311PI) så havde det en afledt effkt, nemlig at når nogen ude på internettet prøvede at tilgå min webserver - som står inde på mit netværk - så blev de mødt af login-prompten fra mit IP-kamera.

Den side du læser her - som ligger på www.jens.bruntt.dk - hostes på en server der står på mit netværk. Så inde i mit kabelmodem har jeg sat port-forwarding op som gør at alle forespørgsler på port 80 (som er http-protokollen) ledes hen til min webserver.

Tændte jeg mit IP-kamera så var der noget som gjorde, at denne port-forwarding blev ændret til at lede hen til IP-kameraet.

Hvad nu, hvis jeg havde et helt simpelt password på det kamera? gys!

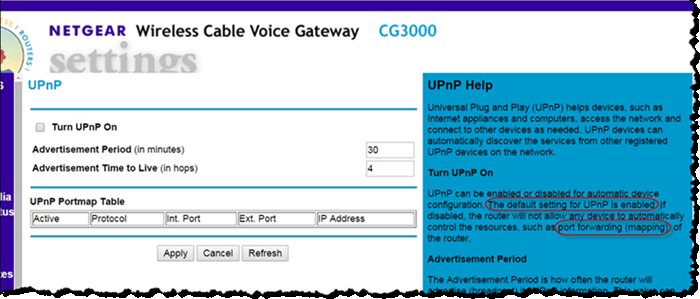

Jeg fandt ud af hvad det var der gjorde at detteher skete. Her er et skærmklip fra kabelmodemets konfiguration

Som standard er dette kabelmodem sat op til at UPNP-enheder på samme netværk må kontrollere kabelmodemets opsætning, herunder port forwarding. The default setting for UPnP is enabled.

Så IP-kameraet tænder altså, leder efter en firewall med UPNP, og så piller det i opsætningen af firewallen gennem UPNP-protokollen og beder om at port 80-trafik skal styres hen til kameraet.

Det er to problemer i virkeligheden:

At kabelmodemet som standard tillader det.

At IP-kameraet gør det som standard.

Jeg kan godt se, at det er brugervenligt, men det er så sandelig også et kæmpe sikkerhedshul.